※解答はIPAのサイトを引用しておりますが、解説は独自ですので参考程度にご覧ください

(1) 6379/TCPへのパケットを破棄するルールが挿入されなかった場合、攻撃者の意図に反してどのようなことが起こるか述べよ

答: DBMS-Rにおける同じ脆弱性を悪用されて、別のマルウエアXまたは他のマルウエアに再度感染してしまい、マルウエアXの動作が阻害される

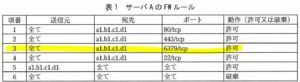

表1のFWルールでポート6379/TCPの通信を許可していますが、この設定が残っているとマルウエアX以外の他のマルウエアに感染したり、S社のPCやネットワーク経由で外部のPCからもDBMS-Rに接続することができてしまうので、マルウエアXの実行の妨げができてしまいます。

(2) [α]~[γ]に入る内容を答えよ

答: α) カ.top β) ク.ライブラリ

γ) ア./proc/123

α) “top” は現在実行中のプロセスをリアルタイムで監視するコマンド。解答は”カ”です。

β) “ライブラリ”はOSの提供する機能を呼び出すために標準搭載している関数で、topもそのひとつです。解答は”ク”です。

γ) procディレクトリには現在実行中のプロセスIDの一覧が存在します。プロセスIDが123のプロセスの状態を参照する場合は”/proc/123″ 内のファイルにアクセスすれば可能ですので解答は”ア”です。

(3) サーバAの会員情報の漏洩はなかったと結論に至った根拠を述べよ

答: マルウエアXには暗号資産を採掘用プログラムによる採掘演算結果以外の情報を外部に送信する機能はなく、マルウエアX以外による遠隔コマンド実行及びSSHサービスへの接続がなかったため

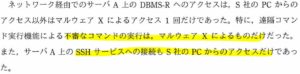

・採掘演算結果だけを外部の特定サーバに送信する機能しかない

・遠隔コマンド実行機能による不審なコマンドの実行はマルウエアXだけだった

・サーバA上のSSHサービスの接続もS社のPCからのアクセスだけであった

上記3点からマルウエアXには”採掘演算結果以外の情報を外部に送信する機能はなく”、”マルウエアX以外による遠隔コマンド実行”及び”SSHサービスへの接続がなかった”という内容が答えになります。

(1) 表2の対策1~4は図2の3の(ア)~(オ)のどの機能への対策となるか

答: 対策1 (イ) 対策2 (イ) 対策3 (ア),(エ)

対策4 (ウ),(エ),(オ)

対策1.サーバAにアクセスできるIPアドレスを利用者のIPアドレスのみに限定することで、攻撃者のIPアドレスからのDBMS-Rへの接続は遮断されるので、マルウエアXの侵入を防ぐことができます。(イ)に該当します。

対策2.サービスで使用するポートをデフォルトの番号以外に変更することで、マルウエアXがDBMS-Rへ接続しようとする際のポート番号6379と異なるのでコネクションが確立できずを侵入を防ぐことができます。(イ)に該当します。

対策3.SSH、HTTP(S)についてサーバAから外部のサーバへのアクセスを禁止することで、攻撃者のサーバに存在する「暗号資産採掘用のプログラム」や「ルートキットY」をサーバAからダウンロードできなくなるので(ア),(エ)に該当します。

対策4.アプリやミドルウエアを必要最低限の権限で稼働するようにすれば、「iptablesコマンドを使ったFWルールの変更」、「curlコマンドでのダウンロード実行」、「rmコマンドでのログファイルの削除」ができなくなります。(ウ),(エ),(オ)に該当します。

(2) 表3中の[あ]~[う]に入る字句を答えよ

答: [あ] 22/tcp [い] 6379/tcp

[う] a2.b2.c2.d2

[あ]サーバAへはSSHサービスを使用して接続できますが、アクセスを想定するのはS社のPCのみです。SSHサービスのポートである”22/tcp”が答えに入ります。

[い]急きょポートを開放したDBMS-Rは”6379/tcp”ポートを使用します。これもアクセスを想定するのはS社のPCのみのため”6379/tcp”が答えになります。

[う]送信元はS社の開発用LANに限定するということでS社の開発用LANのIPアドレスである”a2.b2.c2.d2″が答えになります。

(3) [a]、[b]に入るコマンド名を答えよ

答: a) curl b) iptables

[a]は”curl”コマンドです。HTTPアクセスをしてファイルをダウンロードできるコマンドです。[b]は”iptables”コマンドです。このコマンドでFWルールの変更が可能です。

(4) [え]~[か]に入る字句を答えよ

答: [え] オ.ハッシュ値 [お] カ.比較

[か] キ.変更

あらかじめ保護対象ファイルの”ハッシュ値”*を計算して保存しておきます。もしファイル内容が一部でも変わると異なるハッシュ値が得られますので、定期的に保護対象ファイルのハッシュ値を計算して、あらかじめ保存してあるハッシュ値と”比較”し、ハッシュ値が一致すれば”変更”や改ざんがされていないことが確認できます。

*ハッシュ値・・・ハッシュ関数という元データから別の文字列を生成する特殊な関数で計算して得られた値のこと

(1) 参考になりそうなセキュリティ対策の標準はどれか

答: ア.CIS Benchmarks ウ.OWASP ASVS

ア.CIS Benchmarksは、米国のCISが発行した”システムを安全に構成するための基準”およびベストプラクティスが記載されたガイドライン

イ.FedRAMPは、クラウドの製品やサービスに対するセキュリティ評価、認証、継続的監視に関する標準的なアプローチをおこなうプログラム

ウ.OWASP ASVSは、アプリケーションの設計、開発、脆弱性診断などにおいて必要となるセキュリティ要件を目指した標準

エ.OWASP ZAPは、脆弱性診断を自動で行うツール

オ.QUICは、Google社が考案したHTTPのメッセージを効率よく高速かつ安全にやりとりするためのプロトコル

カ.X.509は、電子証明書および証明書失効リスト(CRL)のデータ形式を定めた標準規格の一つ

答えはア.CIS Benchmarksとウ.OWASP ASVSです

(2) 収集する情報を必要十分な範囲に絞るために先だって必要な措置は何か

答: S社のシステムを構成する実行環境のバージョン情報を把握して、その情報を常にその最新にしておくこと

システムのバージョン情報により潜んでいる脆弱性が異なります。S社のシステムのバージョン情報が不明であると管理が困難になりますので確実にバージョン情報を把握しておく必要があります。

また、現在のバージョン情報を常に把握しておくことで、今後脆弱性が見つかった場合にバージョンアップの必要有無を判断でき、最小限の範囲で一元管理することができます。なので答えは”S社のシステムを構成する実行環境のバージョン情報を把握して、その情報を常にその最新にしておくこと”になります。

※新たな脅威への対策や今までのバージョンで見つかったセキュリティ上の不具合が最新バージョンでは修正されている可能性があるため、最新バージョンにしておくことを推奨します。

(3) [き]、[く]に入る字句を答えよ

答: [き] ア.CVSS脆弱性アセスメント

[く] ウ.回帰テスト

脆弱性情報が報告された場合、自社での対応するかどうかを判断する必要があります。”CVSS脆弱性アセスメント”という脆弱性の深刻度を評価する手法があり、この判断に使うことができます。

修正プログラムを適用する場合は、まずテスト用の検証環境で修正プログラムを適用したあとに、修正プログラムによって他のプログラムに影響がないことを確認する必要があります。この確認テストのことを”回帰テスト”と呼びます。

(4) [け]、[こ]に入る字句を答えよ

答: [け] レビュー [こ] 第三者

作成者は、計画及び作業手順書を作成しますが、自身の考慮漏れなど手順書の内容に問題がないかチェックするには、知識的に信頼のおける”第三者”に”レビュー”してもらう必要があります。

答: c) オ.コンテナエンジン d) ア.アプリ

e) エ.コンテナ f) カ.変更の履歴

g) キ.本番 h) ウ.検証

ライブラリとは、ユーザーがよく使う動作をまとめた汎用的なプログラムの集まりのこと。

アプリとは、目的に応じて動作するプログラム。動作指示の元になるプログラミングしたコードをソースコードという。

コンテナとは、これらのライブラリやアプリ、ミドルウエアなどをひとまとめにしたもの。「コンテナエンジン」上で動作させることが可能。

コンテナエンジンとは、「コンテナ」を動作させるために必要となるベースの環境のこと。「コンテナエンジン」では、構成情報の「変更の履歴」の管理ができます。また、「コンテナエンジン」上で「コンテナ」を複製して稼働させることで「本番環境」と同等の「検証環境」を構築し、本番と同等の環境でアプリの動作確認をすることが可能となります。

上記の特徴を踏まえ空欄に解答をあてはめると下図のようになります。

(1) ログに記録されたUser-Agentヘッダフィールドからマルウエアによる通信であると判定するのが難しいのはどのようなケースか

答: User-Agentヘッダフィールドの値がA社で利用しているWebブラウザを示す値であるケース

User-Agentヘッダフィールドとは、HTTPリクエスト時に利用されたブラウザやシステムの種類を示すフィールドです。

A社はプロキシサーバのログに記録されているHTTPリクエストのUser-Agentからマルウエアによる通信の可能性を調査しようとしていますが、マルウエアがA社が普段から業務で利用しているブラウザと同じ値を利用した場合、マルウエアによる通信かどうかを判断することが難しくなってしまいます。ちなみに、curlコマンドというのは、HTTPを使用してデータ転送を行うことができるコマンドです。

“curl/7.64.0″のHTTPリクエストが繰り返し送信されていると本文中にありますが、これはマルウエアがHTTP通信で社内から社外のサイトにデータを大量に送信している可能性が考えられます。

(2) [a]に入る字句を記号から選び答えよ

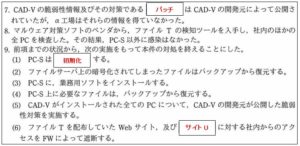

答: エ.パッチ

CAD-Vの脆弱性の対策で、”CAD-Vの開発元により公開された”とありますので、脆弱性を解決するための自社で提供している修正プログラム(=パッチ)が対策と考えられます。

よってエの「パッチ」が解答です。

(3) [b]に入る字句を記号から選び答えよ

答: ア.初期化

マルウエアに感染したPC-Sは、一部のファイルが暗号化され、機器の環境や暗号化情報がサイトUに登録されましたが、それ以上の被害はありません。

また、調査で他のPCには感染拡大していないことが判明しています。

このことから、”初期化”してPC-Sを出荷時の状態に戻し、(2)~(4)で、暗号化されたファイルをバックアップから復元、必要なソフトを再インストールして、業務ができる元の状態に戻していた対処をおこなっています。エの”初期化”が解答になります。

(4) [c]に入る字句を答えよ

答: サイトU

マルウエアに感染したPC-Sは、”サイトU”と頻繁に通信を行い、機器の環境や暗号化情報を登録していました。

これを防ぐための対策として”サイトU”の宛先の通信をFWで遮断するようにします。

(1) [d]~[f]に入る字句を答えよ

答: d) カ.ドキュメント e) キ.バックドア

f) オ.攻撃者の指示

武器化とは、目的にあわせたマルウエアを作成することです。このときマルウエアの実行するようにおとりの”ドキュメント”(文書)に扮してカモフラージュしてユーザに誘導するようにします。解答は”ドキュメント”になります。

バックドはとは直訳すると裏口という意味で、ユーザに気付かれないように仕込まれた侵入経路のことです。マルウエアはインストール後、長期にわたり侵入するためにこの”バックドア”をあわせて設置する場合があります。

マルウエアは攻撃者のサーバと通信し、コマンドで”攻撃者の指示”を受け取り、それに従って遠隔で侵入したPCを動作、コントロールします。

(2) 次に掲げる行動は、表1中のどのステップに該当するか答えよ

答: 活動1) ステップ1 活動2) ステップ7

活動3) ステップ3

活動1) SNSを調べてターゲット組織の専門性や嗜好情報を得る活動は”ステップ1″の「偵察」に該当します。まずは従業員が普段どういったサイトを使っているか、どういう人とやりとりしているか、どういう分野で展開しているかなど「偵察」して、侵入するための情報収集をします。

活動2) ターゲット組織のファイルサーバにアクセスし、秘密情報を盗む活動は”ステップ7″の「目的の実行」に該当します。マルウエアの目的はPCへ侵入して組織の秘密情報を盗むことです。また、より多くの情報を長期にわたり盗むために他PCへ感染拡大をおこなう活動もします。

活動3) マルウエアの入ったUSBメモリをターゲット組織の建物付近に置く活動は”ステップ3″の「配送」に該当します。従業員がUSBメモリを拾って興味本位でPCに差し込んでしまえばそこからマルウエアの実行が始まってしまいます。「配送」はメールでいうところのマルウエアを添付したメールを送る活動にあたります。

答: [g].電波を傍受 [h].MACアドレス

文中の「AP(アクセスポイント)では接続を許可する機器を”MACアドレス”認証によって制限している。」というのがポイントです。

APの近くから攻撃者が”電波を傍受”することでAPに接続している端末の”MACアドレス”を入手することができれば、このMACアドレスで認証してAPに接続できてしまいます。

(1) FA端末が表1のAPT攻撃を受け、番号5のステップまで成功した場合、番号6以降のステップでのデータダイオード方式のセキュリティ上の効果は何か

答: 攻撃者の指示がFA端末に伝えられない

データダイオードは、片方向だけデータ転送する機能を持つネットワーク機器で、F-NET側から外部ネットワークへのデータ転送のみ許可し、逆方向(外部ネットワークからF-NET側)への通信は全て遮断する。と書いてあります。

もしF-NETのFA端末がマルウエアを実行し、インストールされてしまっても、外部ネットワークにある攻撃者サーバからの通信は全て遮断されるため、攻撃者の指示がFA端末に伝えられずマルウエアの活動を防ぐことができます。

解答は”攻撃者の指示がFA端末に伝えられない。”になります。

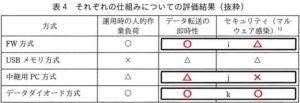

(2) [i]~[k]に入る組み合わせを記号で答えよ

答: [i]. イ [j]. ウ [k]. ア

FW方式は自動的に業務サーバに転送できますのでデータ転送の即時性は”○”です。一方でセキュリティ(マルウエア感染)には若干の問題があります”△”。解答はイになります。

FW方式はデータ転送の即時性は”○”です。もしマルウエアがFWのルールを変更する機能を持っていた場合、外部ネットワークからF-NET側への通信を遮断するルールを破棄させ、攻撃者のサーバと通信することが可能です。ただし、権限の設定ができていれば防ぐことができますので、条件付きということでセキュリティ(マルウエア感染)は”△”。解答はイになります。

中継用PC方式は手動でFA端末から中継用PCにコピーする作業が必要となり、データ転送の即時性は”△”です。また、FA端末、中継サーバ、業務サーバ間はそれぞれ双方向で通信可能な状態になっていますので、セキュリティ(マルウエア感染)は”×”。解答はウになります。

データダイオード方式はFW方式と同様に自動的に業務サーバに転送できますのでデータ転送の即時性は”○”です。

片方向だけデータ転送する機能を持つネットワーク機器使用し、F-NET側から外部ネットワークへのデータ転送のみ許可し、逆方向(外部ネットワークからF-NET側)への通信は完全に遮断することができますのでセキュリティ(マルウエア感染)は”○”。解答はアになります。余談ですが、データダイオードは導入に高いコストがかかりますので、他の案と比べるとその点がデメリットになります。

表を埋めると下記のようになります。

(3) FA端末のマルウエア感染を低下させるためにUSBメモリの接続を行う前に共通して行うべき措置は何か

答: USBメモリをマルウエア対策ソフトでスキャンする

USBメモリによるファイル移動を行う前に、必ずコピーするファイルがマルウエア感染していないことを確認しなければ、コピー先のF-NET側にマルウエアの侵入を許してしまいます。なので、解答は”USBメモリをマルウエア対策ソフトでスキャンする”になります。

(1) 事務LAN用、センサNET用の認証サーバはのどこに[あ]、[い]及び[う]~[か]のどこに設置するのが適切か

答: 事務LAN用.. (い) センサNET用.. (か)

事務LAN用の認証サーバは、全社の社内LANネットワークからのみ接続可能な[い]が正解になります。

[あ]はDMZなので、認証サーバを設置した場合、外部の不特定多数のユーザからアクセスされてしまいます。

センサNET用の認証サーバは、センサNETのネットワークに接続している端末のみを認証できればよいため、[か]が正解になります。

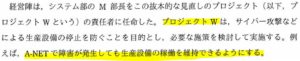

(2) APへの不正接続を考慮した結果、図5が図4に比べプロジェクトWの目的達成の面で優れていると考えられる理由は何か

答: 事務LANとセンサNETはF-NETと分離されており, APに不正接続してもFA端末を攻撃できないから

プロジェクトWの目的達成の例として”A-NETで障害が発生しても生産設備の稼働を維持できるようにする”ことと書かれています。図4の構成から図5の構成への変更を提案した理由がこれにあたります。事務LANとセンサNETのAPに不正接続がありマルウエアに侵入された場合でも、F-NETと分離してあれば、F-NETにあるFA端末には感染が拡大せず生産設備の稼働を維持できます。

(1) 表⑤中の下線④について、この値はどれか

答: イ.CVSS環境値

CVSSには次の3つの値がありますので順に説明します。

「CVSS基本値」とは、脆弱性そのものの特性を評価した値のことです。機密性、完全性、可用性に対する影響から評価するため、時間経過や環境の違いによって変化しません。ベンダや脆弱性を公表する組織などが、脆弱性の固有の深刻度を表すために評価する基準になります。

「CVSS現状値」とは、脆弱性の現状を表すために評価した値のことです。

CVSS基本値に攻撃コードの出現有無や対策情報が利用可能であるかなどを数値化した値を乗算した値のことです。この値は脆弱性への対応状況により変化します。

「CVSS環境値」とは、ユーザの利用環境も含め、最終的な脆弱性の対処状況から深刻度を評価した値のことです。

この値は、脆弱性に対して想定される脅威に応じ、ユーザ毎に変化します。また、ユーザが脆弱性への対応を決めるために評価する基準になります。

すでに情報収集プロセスで脆弱性情報を入手したうえでの”最終的な深刻度の評価”ということで、解答は”イ”のCVSS環境値になります。

(2) 業務サーバに遠隔操作される脆弱性があった場合にA-NETへの被害を防ぐための措置を二つ述べよ

答: ①当該脆弱性に対応したパッチの適用する

②脆弱性をもつソフトウエアの利用を停止する

課題3に挙げられていますが、脆弱性が見つかった場合は、速やかに脆弱性のあるソフトウエアの利用を停止し、すべての機器に対して公開されている脆弱性に対応したパッチを適用する措置が必要となります。

(1) 各機器はそれぞれどの部門が管理を担うことになるか

答: 図4 工場LAN:エ 標準PC:エ FA端末:ア

図5 事務LAN:エ F-NET:ア

センサNET:ア 標準PC:エ FA端末:ア

図4は見直し前の構成です。FA端末はα工場が管理し、それ以外はシステム部が管理していました。

解答は工場LANと標準PCはシステム部、FA端末はα工場の管理となります。

図5は見直し後の構成です。A-NETの一部として全社共用のネットワークにつながる事務LANと標準PCはシステム部の管理となります。

一方でα工場だけが使用するF-NETと、それにつながるFA端末はα工場が管理します。また、α工場が生産監視に使う新しいネットワークであるセンサNETもα工場が管理します。

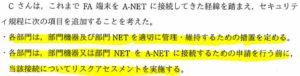

(2) 申請時に書面に記す事項を二つ述べよ

答: ①各部門が定めた管理・維持すべきための措置 ②リスクアセスメントの結果

これまでの経緯を踏まえセキュリティ規定に追加された下記の2つの内容が解答になります。